Hakerzy wykorzystują funkcję Microsoft 365 Direct Send do wysyłania wewnętrznych wiadomości phishingowych

Nowy raport Proofpoint ujawnia, w jaki sposób atakujący wykorzystują funkcję Direct Send usługi Microsoft 365 i niezabezpieczone przekaźniki SMTP do wysyłania wiadomości e-mail phishingowych, które wyglądają na wewnętrzne.

Najnowsze badania firmy Proofpoint, zajmującej się cyberbezpieczeństwem, ujawniają sprytną kampanię phishingową , która wykorzystuje legalną funkcję Microsoft 365 , aby nakłonić użytkowników do otwierania złośliwych wiadomości e-mail. Atak, jak donoszą media, polega na wysyłaniu wiadomości, które wyglądają na pochodzące z wnętrza firmy, co sprawia, że wydają się one wysoce wiarygodne dla pracowników.

Badacze z Proofpoint zaobserwowali, że atakujący wykorzystują ustawienie w usłudze Microsoft 365 o nazwie „Direct Send ”. Funkcja ta jest przeznaczona do wysyłania faksów i skanów bezpośrednio do skrzynki odbiorczej poczty e-mail, np. za pomocą drukarek biurowych, bez podawania hasła. Hakerzy wykorzystują ją jednak do wysyłania fałszywych wiadomości e-mail, które pozornie pochodzą z organizacji. Pozwala im to ominąć wiele standardowych kontroli bezpieczeństwa.

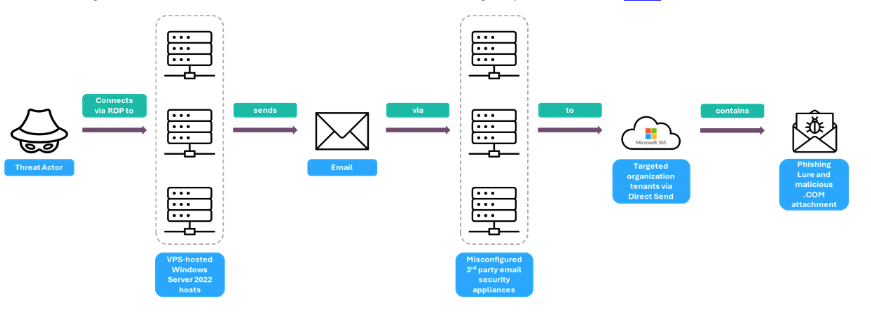

Szkodliwa kampania wykorzystuje wyrafinowany łańcuch do dostarczania ładunku. Jak pokazano na poniższym schemacie blokowym, atakujący najpierw łączy się z serwerem komputerowym z systemem Windows Server 2022. Stamtąd wysyła wiadomość e-mail za pośrednictwem zewnętrznych urządzeń zabezpieczających pocztę e-mail, które działają jako przekaźniki SMTP – usługi przekazującej wiadomości e-mail z jednego serwera na drugi, aby przekazać je dalej. Wiadomości e-mail są projektowane tak, aby wyglądały na legalne, a infrastruktura wysyłająca prezentuje nawet ważne certyfikaty SSL DigiCert, aby sprawiać wrażenie wiarygodnych.

Jednak same urządzenia pozostały niezabezpieczone, a konkretne porty komunikacyjne (8008, 8010 i 8015) były narażone. Porty te były chronione jedynie wygasłymi lub podpisanymi przez siebie certyfikatami, co czyniło je podatnymi na ataki.

Wiadomość jest zaprojektowana tak, aby wyglądała, jakby została wysłana przez współpracownika, z fałszywym adresem „Od”. Takie e-maile często mają tematykę biznesową, z tytułami takimi jak „przypomnienia o zadaniach”, „autoryzacja przelewu” i „poczta głosowa”, aby zachęcić użytkownika do kliknięcia. Chociaż niektóre z tych wiadomości są oznaczane przez wewnętrzne zabezpieczenia Microsoftu jako potencjalne oszustwa, i tak trafiają do folderu ze spamem, co naraża użytkownika na atak.

Raport Proofpoint podkreśla, że tego typu ataki wpisują się w rosnący trend, w którym cyberprzestępcy wykorzystują zaufane usługi chmurowe do realizacji swoich planów. Jak stwierdzają badacze w raporcie : „Nadużywanie funkcji Direct Send w usłudze Microsoft 365 to nie tylko wada techniczna. To strategiczne ryzyko dla zaufania i reputacji organizacji”.

Dlatego firmy muszą koniecznie ponownie ocenić swoje ustawienia i konfiguracje zabezpieczeń. Badacze sugerują przeprowadzenie audytu systemów poczty elektronicznej i wprowadzenie bardziej rygorystycznego uwierzytelniania wiadomości e-mail w celu blokowania fałszywych wiadomości. Zaleca się również wyłączenie funkcji Direct Send, jeśli organizacja jej nie potrzebuje.

HackRead