KernelSU Android Root Aracı Kusuru Cihazın Tamamen Ele Geçirilmesine İzin Veriyor

Zimperium'un zLabs ekibi, popüler Android root aracı KernelSU v0.5.7'de kritik bir güvenlik açığı keşfetti. Bu güvenlik açığının saldırganların tam kök erişimi elde etmesine ve cihazınızı tehlikeye atmasına nasıl olanak sağlayabileceğini öğrenin.

Mobil güvenlik firması Zimperium, Android cihazları rootlamak için kullanılan popüler bir araçta ciddi bir güvenlik açığı ortaya çıkardı. Zimperium'un zLabs ekibi tarafından yürütülen ve Hackread.com ile paylaşılan araştırma , kullanıcılara telefonları üzerinde derinlemesine kontrol sağlayan bir çerçeve olan KernelSU'da kritik bir açığı ortaya koyuyor. Bu zayıflık, kötü amaçlı bir uygulamanın cihazı tamamen ele geçirmesine ve saldırgana kişisel verilere ve sistem kontrollerine tam erişim sağlamasına olanak tanıyabilir.

Bilginize, Rooting , bir telefonun işletim sistemine yönetici düzeyinde erişim sağlama işlemidir. Genellikle cihazlarını normalde izin verilenin ötesinde özelleştirmek isteyen kullanıcılar tarafından yapılır. KernelSU, APatch ve Magisk gibi çerçeveler, bunu gerçekleştirmek için çekirdek yamalama adı verilen bir yöntem kullanır.

Bu, bir cihazın çekirdek sistemini veya çekirdeğini, bu özel izinleri yöneten bir uygulamaya bağlantı oluşturacak şekilde değiştirmeyi içerir. Ancak Zimperium'un araştırmasına göre, bu güçlü yöntem, özenle tasarlanmadığı takdirde büyük güvenlik risklerine de kapı açabilir.

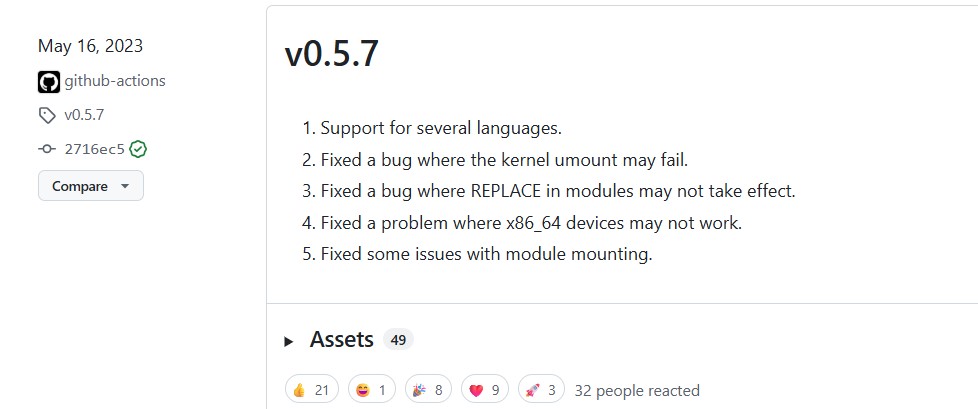

Belirli sorun, KernelSU 0.5.7 sürümünde bulundu. Güçlü özelliklerini yalnızca doğru uygulamanın kullanabilmesini sağlamak için, rootlama aracının birkaç şeyi kontrol etmesi gerekiyor. Önemli kontrollerden biri, yönetici uygulamasının dijital imzasının doğrulanmasıdır; bu, resmi bir onay damgası gibidir. Zimperium'un zLabs ekibi, bu kontrolün hatalı olduğunu tespit etti.

Araç, imzayı doğrulamak için belirli bir listede bulduğu ilk uygulama dosyasına bakar. Saldırganlar, bu listenin sırasını değiştirerek sistemi kandırabilir. Kötü amaçlı bir uygulama, resmi KernelSU yönetici uygulamasının bir kopyasını paketleyip, listede ilk sırada görünecek şekilde açabilir. Bu, sistemi saldırganın uygulamasının meşru olduğunu düşünmeye ve ona tam kök erişimi sağlamaya yönlendirir.

Saldırı, cihaz başlatılırken gerçekleşebilir. Bir saldırganın uygulaması gerçek KernelSU yönetici uygulamasından önce yüklenirse, herhangi bir güvenlik koruması devreye girmeden önce kök erişimi elde etmek için bu hileyi kullanabilir. Bir saldırgan bu düzeyde kontrole sahip olduğunda, hassas verileri çalmak, kötü amaçlı yazılım yüklemek veya güvenlik ayarlarını değiştirmek de dahil olmak üzere cihazda neredeyse her şeyi yapabilir.

Zimperium araştırmacıları, APatch ve Magisk gibi diğer rootlama araçlarında da benzer zayıflıklar bulunduğunu belirtti. Bu, özellikle saldırganların şirket ağlarına sızmak ve bilgi çalmak için mobil cihazlara giderek daha fazla odaklanmasıyla birlikte, bunun giderek büyüyen bir sorun olduğu anlamına geliyor.

Mobil cihazınızı korumanın en güvenli yolu, root araçlarını kullanmaktan tamamen kaçınmak ve telefonunuzun işletim sisteminin her zaman en son güvenlik yamalarıyla güncel tutulmasını sağlamaktır.

HackRead