20 доменных имен верхнего уровня, использованных хакерами для фишинговых атак

Фишинговые злоумышленники используют TLD, такие как .li, .es и .dev, чтобы скрыть перенаправления, украсть учетные данные и обойти обнаружение. Посмотрите основные домены, отмеченные ANY.RUN в 2025 году.

Некоторым фишинговым сайтам не нужны замысловатые трюки, достаточно правильного доменного имени. И вы не всегда это обнаружите, пока не станет слишком поздно.

Хакеры стали мастерами в использовании определенных доменов верхнего уровня (TLD), таких как .com, .ru или .dev, для размещения фишинговых страниц, поддельных порталов входа или вредоносных перенаправлений. В то время как многие TLD используются в законных целях, другие постоянно эксплуатируются, чтобы обманом заставить пользователей передать конфиденциальную информацию.

Последние данные тестовой среды ANY.RUN выделяют 20 доменов верхнего уровня, наиболее часто используемых в фишинговых кампаниях в 2025 году. Эти домены играют центральную роль в мошенничестве с поддельной доставкой, страницах сбора учетных данных и многоступенчатых цепочках переадресации.

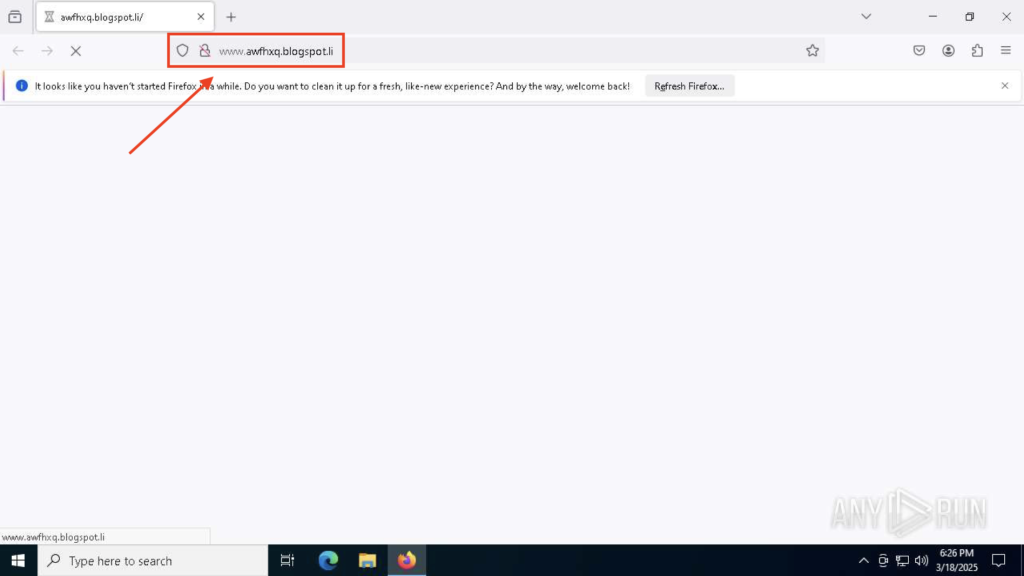

Согласно данным ANY.RUN за 2025 год, домен .li занимает первое место по количеству фишинговых атак. Тревожные 57% наблюдаемых доменов .li были помечены как вредоносные. Но вот в чем подвох: многие из них не размещают фишинговый контент напрямую. Вместо этого .li широко используется в качестве перенаправления; посредника, который перенаправляет ничего не подозревающих пользователей на поддельные страницы входа, загрузки вредоносного ПО или сайты сбора учетных данных.

Эти косвенные роли в фишинговых цепочках часто остаются незамеченными инструментами обнаружения, что делает .li тихим, но опасным средством для многих атак.

Например, в этом сеансе анализа ANY.RUN мы видим домен .li в действии. На первый взгляд он кажется безобидным.

Сразу после загрузки браузер незаметно перенаправляется с домена .li на версию .com с тем же именем, сохраняя ощущение легитимности, прежде чем в конечном итоге попасть на фишинговую страницу, связанную с мошенничеством по майнингу криптовалют.

Нет никаких ярких вредоносных программ или очевидных предупреждающих знаков, только быстрый, невидимый переключатель, который перенаправляет пользователя на контролируемый злоумышленником сайт.

Такая тактика перенаправления делает .li особенно скользким. Но ее можно легко обнаружить внутри песочницы ANY.RUN, где аналитики могут отслеживать каждое перенаправление в режиме реального времени , раскрывать скрытые пути фишинга и извлекать критические IOC до того, как пользователи когда-либо нажмут на ссылку. Поскольку вредоносный контент часто живет в одном шаге от вас, инструменты, которые полагаются только на черные списки доменов или статическое сканирование, часто пропускают его.

| Получите контроль над расследованиями фишинга с полными путями перенаправления, трассировками поведения и анализом в реальном времени. Начните анализ с ANY.RUN . |

Хотя .li возглавляет список по соотношению, это далеко не единственная доменная зона, которую злоумышленники используют не по назначению. Несколько других выделяются из-за высокой частоты и повторяющегося использования в фишинговых кампаниях .

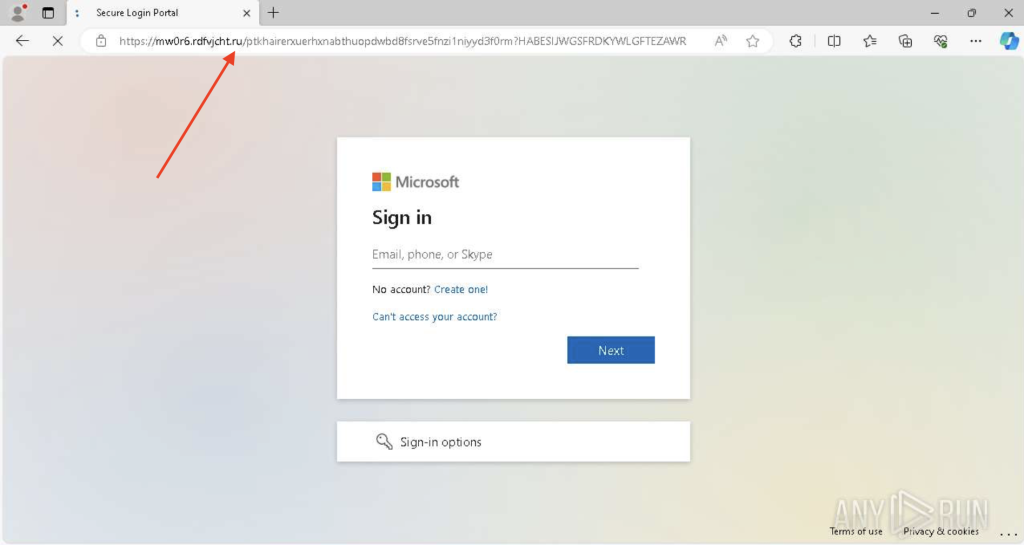

.es, национальный домен верхнего уровня Испании, стал популярным выбором для злоумышленников, занимающихся фишингом учетных данных и мошенничеством с поддельной доставкой. Фишинговые страницы, использующие .es, часто имитируют знакомые сервисы, такие как Microsoft 365 или почтовых курьеров, обманывая пользователей, заставляя их вводить свои учетные данные или платежную информацию. Домены кажутся локальными и заслуживающими доверия, что делает их особенно опасными для испаноговорящих пользователей.

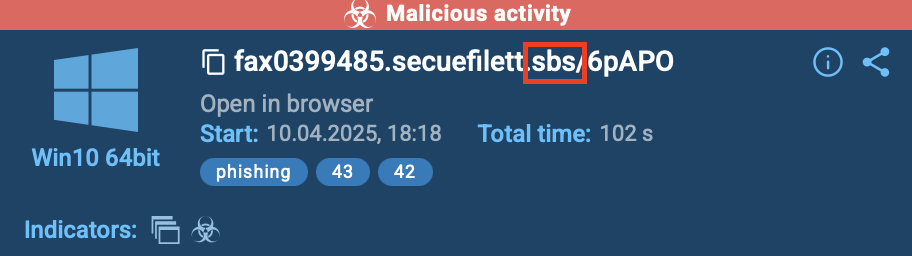

.sbs: дешевые домены для сбора учетных данныхПоскольку регистрация доменов .sbs невероятно дешева, злоумышленники используют их для быстрых фишинговых кампаний. Эти домены часто размещают поддельные страницы отслеживания, срочные платежные запросы или выдают себя за корпоративные порталы, каждый из которых создан для кражи данных для входа или номеров кредитных карт. Низкий барьер для входа делает .sbs идеальным местом для одноразовой фишинговой инфраструктуры.

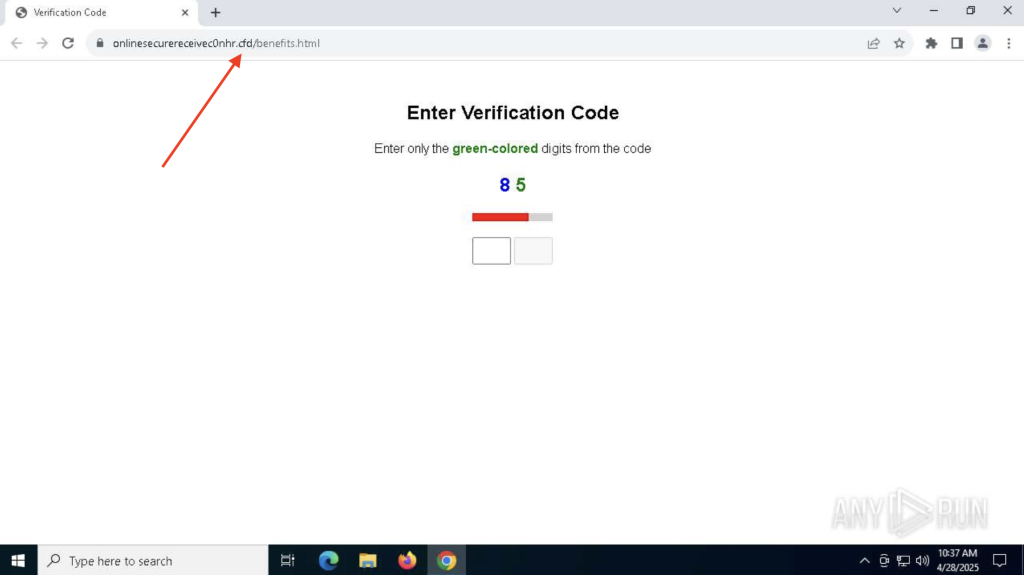

Другой бюджетный TLD, .cfd, часто появляется в фишинговых наборах, выдающих себя за обмен документами или правительственные порталы. Эти сайты могут выглядеть как просмотрщики PDF или налоговые формы, но они предназначены для сбора конфиденциальной информации, обычно корпоративных учетных данных или данных идентификации.

Поскольку брендинг является общим, а сайты одноразовыми, злоумышленники могут создавать их в больших количествах.

Несмотря на то, что это законный домен с кодом страны, .ru по-прежнему часто встречается во вредоносных кампаниях. Многие фишинговые агенты используют его для придания ощущения достоверности, особенно когда нацелены на пользователей в России или около нее. Он часто используется для размещения поддельных форм входа или распространения вредоносного ПО, замаскированного под загрузку программного обеспечения.

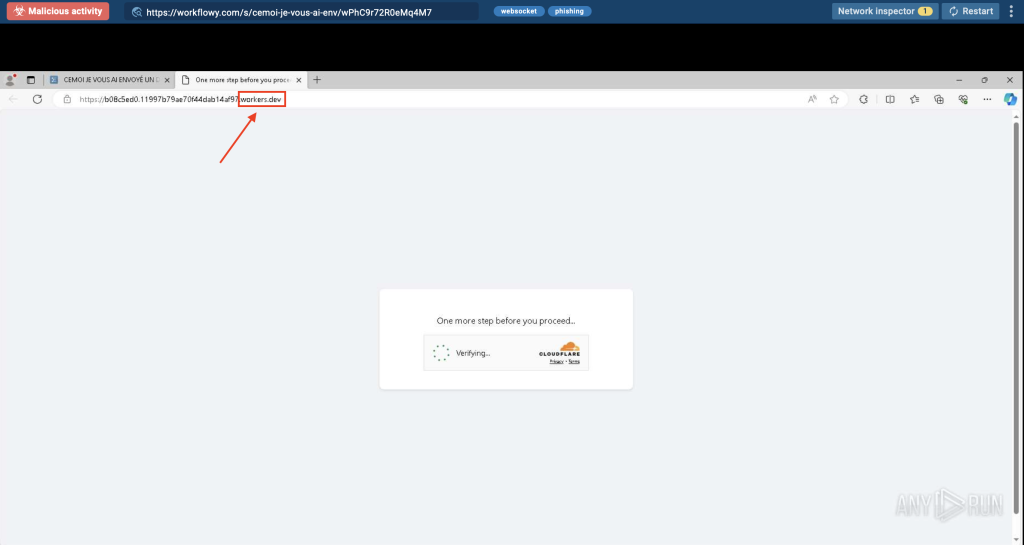

Домены .dev часто привязаны к хостинговым сервисам Google, таким как pages.dev и workers.dev, что обеспечивает им автоматический уровень легитимности через HTTPS и чистые интерфейсы. Фишинговые страницы, размещенные здесь, могут выглядеть отполированными и профессиональными, что затрудняет их отличие от настоящих сервисов даже для технически подкованных пользователей. Это делает .dev мощным инструментом для имитации SaaS-платформ или облачных сервисов.

Интерактивные песочницы, такие как ANY.RUN, позволяют группам безопасности безопасно детонировать подозрительные URL-адреса, отслеживать перенаправления в реальном времени и выявлять фишинговое поведение по мере его развития. Благодаря вердиктам менее чем за 40 секунд аналитики могут быстро понять, является ли домен безвредным, вредоносным или частью более широкой кампании.

Основные преимущества для команд SOC:

- Отслеживайте полные цепочки перенаправлений — отслеживайте каждый переход, даже если исходный домен кажется безобидным или замаскирован короткой ссылкой.

- Выявляйте фишинговые наборы, средства кражи учетных данных и мошеннические страницы — наблюдайте за фишинговым поведением в действии, включая захват форм, поддельные потоки входа и внедренные скрипты.

- Автоматическое извлечение IOC и артефактов — получение доменных имен, URL-адресов, IP-адресов, перенесенных файлов и многого другого без ручного поиска.

- Сократите время расследования и количество ложных срабатываний — используйте вердикты на основе поведения, чтобы принимать более быстрые и уверенные решения.

- Проверяйте фишинговые страницы на разных платформах — выявляйте угрозы, нацеленные на Windows, Android, Linux и веб-среды, с помощью единого интерфейса.

- Имитируйте поведение реального пользователя — взаимодействуйте с фишинговыми страницами, чтобы активировать скрытые действия, такие как перенаправления, всплывающие окна или поддельные запросы на вход в систему.

- Мгновенно создавайте отчеты, которыми можно поделиться — экспортируйте доказательства и отчеты с подробными сведениями о компрометирующих факторах для реагирования на инциденты, передачи информации командам или уведомления клиентов.

HackRead