ConnectWise ScreenConnect lidera lista de RATs abusados em ataques de 2025

Um novo relatório da Cofense Intelligence revela uma tendência preocupante em ataques cibernéticos: criminosos estão cada vez mais sequestrando Ferramentas de Acesso Remoto (RATs ) legítimas para se infiltrar em sistemas de computadores. Ao contrário de softwares maliciosos projetados especificamente para hacking, essas ferramentas são criadas para fins lícitos, frequentemente utilizadas por profissionais de TI em empresas. Sua natureza genuína as torna particularmente perigosas, pois podem contornar as medidas de segurança tradicionais e a desconfiança do usuário.

Os autores de ameaças estão se aproveitando da confiança inerente a essas ferramentas para obter acesso às máquinas das vítimas, observaram os pesquisadores na publicação do blog compartilhada com o Hackread.com. Uma vez instaladas, essas RATs legítimas se tornam uma porta de entrada para a distribuição de outros programas nocivos, espionagem das atividades dos usuários ou roubo de informações sigilosas, como senhas e registros comerciais confidenciais. A versatilidade dessas ferramentas, aliada à sua aparência de software confiável, as torna uma arma potente nas mãos de cibercriminosos.

A Cofense Intelligence destacou diversos RATs legítimos frequentemente usados indevidamente. O ConnectWise ScreenConnect , anteriormente conhecido como ConnectWise Control e ScreenConnect, surgiu como a escolha mais popular entre os invasores em 2024, aparecendo em 56% dos relatórios de ameaças ativas envolvendo RATs legítimos.

“O ConnectWise RAT é a ferramenta de acesso remoto legítima mais abusada e foi responsável por 56% de todos os relatórios de ameaças ativas (ATRs) com ferramentas de acesso remoto legítimas em 2024”, escreveu Kahng An da Equipe de Inteligência da Cofense em seu relatório .

Sua popularidade aumentará ainda mais em 2025, com os volumes de ataques atuais já se equiparando aos observados no ano passado. Outra ferramenta, o FleetDeck, teve um aumento no uso durante o verão de 2024, visando principalmente falantes de alemão e francês com iscas com temas financeiros.

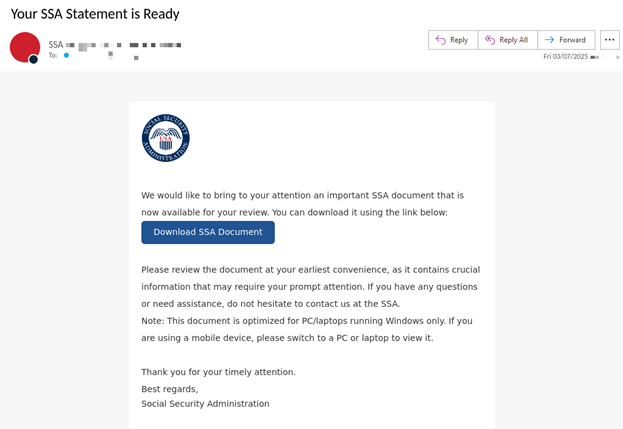

Os invasores empregam vários métodos para induzir as vítimas a instalar essas ferramentas. No caso do ConnectWise ScreenConnect, campanhas notáveis incluem a falsificação da Administração da Previdência Social dos EUA com e-mails que alegam falsamente oferecer extratos de benefícios atualizados.

Esses e-mails geralmente contêm links para arquivos PDF falsos ou diretamente para o instalador do RAT. Outra tática observada desde 5 de fevereiro de 2025 envolve e-mails que se passam por notificações sobre arquivos compartilhados no "filesfm", levando as vítimas a baixar um cliente OneDrive aparentemente legítimo que, na verdade, é o instalador do ConnectWise RAT.

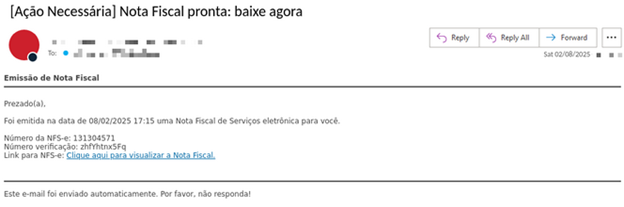

Segundo a Cofense, outros RATs legítimos também estão sendo explorados. O Atera, um pacote abrangente de monitoramento e gerenciamento remoto que se integra a ferramentas como o Splashtop, tem sido usado em campanhas direcionadas a falantes de português no Brasil com avisos legais e faturas falsas desde outubro de 2024.

RATs menores e menos comuns, como LogMeIn Resolve (GoTo RAT), Gooxion RAT, PDQ Connect, Mesh Agent, N-Able e Teramind também foram observados em várias campanhas, muitas vezes localizadas.

A facilidade e o baixo custo de aquisição dessas ferramentas permitem que os invasores alternem rapidamente entre diferentes ferramentas, o que representa um desafio contínuo para a proteção da segurança cibernética, concluíram os pesquisadores da Cofense, acrescentando que essas campanhas geralmente são eventos únicos e difíceis de sustentar.

Essas campanhas geralmente são eventos pontuais e não parecem se sustentar ao longo do tempo. É possível que os agentes de ameaças alternem rapidamente entre diferentes RATs devido ao grande número de opções disponíveis no mercado.

HackRead