Luka w narzędziu do rootowania systemu Android w KernelSU umożliwia przejęcie pełnej kontroli nad urządzeniem

Zespół zLabs z Zimperium odkrył krytyczną lukę w zabezpieczeniach popularnego narzędzia do rootowania Androida, KernelSU v0.5.7. Dowiedz się, jak ta luka może umożliwić atakującym uzyskanie pełnego dostępu do roota i przejęcie kontroli nad Twoim urządzeniem.

Firma Zimperium, zajmująca się bezpieczeństwem urządzeń mobilnych, ujawniła poważną lukę w zabezpieczeniach popularnego narzędzia do rootowania urządzeń z Androidem. Badania przeprowadzone przez zespół zLabs firmy Zimperium i udostępnione portalowi Hackread.com ujawniają krytyczną lukę w KernelSU, infrastrukturze zapewniającej użytkownikom głęboką kontrolę nad telefonami. Ta luka może umożliwić złośliwej aplikacji całkowite przejęcie kontroli nad urządzeniem, dając atakującemu pełny dostęp do danych osobowych i kontroli nad systemem.

Dla Twojej informacji, rootowanie to proces uzyskiwania dostępu administracyjnego do systemu operacyjnego telefonu. Jest to często stosowane przez użytkowników, którzy chcą dostosować swoje urządzenia do bardziej standardowych ustawień. Frameworki takie jak KernelSU, APatch i Magisk wykorzystują metodę zwaną łataniem jądra , aby to umożliwić.

Polega ona na modyfikacji jądra urządzenia, czyli rdzenia systemu, w celu utworzenia połączenia z aplikacją zarządzającą tymi specjalnymi uprawnieniami. Jednak, według badań Zimperium, ta zaawansowana metoda może również otworzyć drzwi do poważnych zagrożeń bezpieczeństwa, jeśli nie zostanie zaprojektowana z należytą starannością.

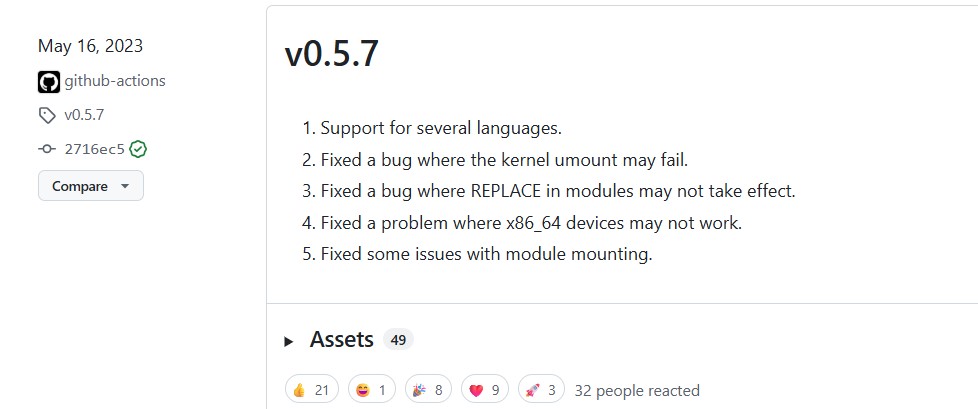

Konkretny problem został wykryty w wersji 0.5.7 KernelSU . Aby upewnić się, że tylko odpowiednia aplikacja może korzystać z jego zaawansowanych funkcji, narzędzie do rootowania powinno sprawdzać kilka rzeczy. Jednym z kluczowych elementów jest potwierdzenie podpisu cyfrowego aplikacji menedżera, który jest swego rodzaju oficjalną pieczęcią zatwierdzenia. Zespół zLabs firmy Zimperium odkrył, że to sprawdzenie było wadliwe.

Narzędzie sprawdzało pierwszy znaleziony plik aplikacji na określonej liście, aby zweryfikować jego podpis. Atakujący mogli oszukać system, zmieniając kolejność na tej liście. Złośliwa aplikacja mogła dołączyć kopię oficjalnej aplikacji menedżera KernelSU i otworzyć ją w taki sposób, aby pojawiała się jako pierwsza na liście. W ten sposób system uwierzyłby, że aplikacja atakującego jest legalna, przyznając jej pełny dostęp do roota.

Atak może nastąpić podczas uruchamiania urządzenia. Jeśli aplikacja atakującego załaduje się przed aplikacją menedżera KernelSU, może ona wykorzystać tę sztuczkę, aby uzyskać dostęp do roota, zanim zostaną uruchomione jakiekolwiek zabezpieczenia. Po uzyskaniu takiego poziomu kontroli atakujący może wykonać na urządzeniu niemal wszystko, w tym wykraść poufne dane, zainstalować złośliwe oprogramowanie lub zmienić ustawienia zabezpieczeń.

Badacze Zimperium zauważyli, że podobne słabości wykryto w innych narzędziach do rootowania, takich jak APatch i Magisk. Oznacza to narastający problem, zwłaszcza że atakujący coraz częściej koncentrują się na urządzeniach mobilnych, aby włamać się do sieci firmowych i wykraść dane.

Najbezpieczniejszym sposobem ochrony urządzenia mobilnego jest całkowite unikanie narzędzi do rootowania oraz dbanie o to, aby system operacyjny telefonu był zawsze aktualny i zawierał najnowsze poprawki zabezpieczeń.

HackRead