Il difetto dello strumento di rooting Android KernelSU consente il controllo completo del dispositivo

Il team zLabs di Zimperium ha scoperto una falla di sicurezza critica nel popolare strumento di rooting per Android, KernelSU v0.5.7. Scopri come questa vulnerabilità potrebbe consentire agli aggressori di ottenere l'accesso root completo e compromettere il tuo dispositivo.

L'azienda di sicurezza mobile Zimperium ha scoperto una grave vulnerabilità in un popolare strumento utilizzato per il rooting dei dispositivi Android. La ricerca , condotta dal team zLabs di Zimperium e condivisa con Hackread.com, rivela una falla critica in KernelSU, un framework che offre agli utenti un controllo approfondito sui propri telefoni. Questa vulnerabilità potrebbe consentire a un'app dannosa di assumere il controllo completo di un dispositivo, fornendo a un aggressore pieno accesso ai dati personali e ai controlli di sistema.

Per vostra informazione, il rooting è il processo che consente di ottenere l'accesso a livello amministrativo al sistema operativo di un telefono. Viene spesso eseguito dagli utenti che desiderano personalizzare i propri dispositivi oltre quanto normalmente consentito. Framework come KernelSU, APatch e Magisk utilizzano un metodo chiamato kernel patching per rendere possibile questo processo.

Ciò comporta la modifica del sistema centrale di un dispositivo, o kernel, per creare una connessione a un'app che gestisce queste autorizzazioni speciali. Tuttavia, secondo la ricerca di Zimperium, questo potente metodo può anche aprire la porta a gravi rischi per la sicurezza se non progettato con cura.

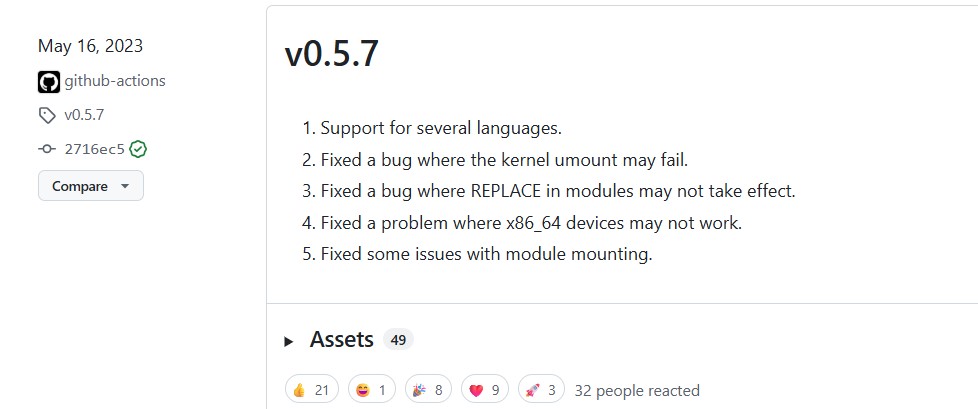

Il problema specifico è stato riscontrato nella versione 0.5.7 di KernelSU . Per garantire che solo l'app corretta possa utilizzare le sue potenti funzionalità, lo strumento di rooting dovrebbe verificare alcuni aspetti. Un controllo fondamentale è la conferma della firma digitale dell'app di gestione, che è come un timbro di approvazione ufficiale. Il team zLabs di Zimperium ha scoperto che questo controllo era difettoso.

Lo strumento esaminava il primo file di app trovato in un elenco specifico per verificarne la firma. Gli aggressori potevano ingannare il sistema modificando l'ordine di questo elenco. Un'app dannosa poteva includere una copia dell'app ufficiale KernelSU Manager e aprirla in modo da farla apparire per prima nell'elenco. Questo avrebbe ingannato il sistema facendogli credere che l'app dell'aggressore fosse legittima, concedendogli l'accesso root completo.

L'attacco potrebbe verificarsi all'avvio di un dispositivo. Se l'app di un aggressore si carica prima della vera app di gestione KernelSU, potrebbe utilizzare questo trucco per ottenere l'accesso root prima che siano attivate le protezioni di sicurezza. Una volta ottenuto questo livello di controllo, un aggressore può fare praticamente qualsiasi cosa sul dispositivo, incluso il furto di dati sensibili, l'installazione di malware o la modifica delle impostazioni di sicurezza.

I ricercatori di Zimperium hanno notato che debolezze simili sono state riscontrate in altri strumenti di rooting come APatch e Magisk. Ciò significa che si tratta di un problema in crescita, soprattutto perché gli aggressori si concentrano sempre più sui dispositivi mobili per accedere alle reti aziendali e rubare informazioni.

Il modo più sicuro per proteggere il tuo dispositivo mobile è evitare del tutto di utilizzare strumenti di rooting e assicurarti che il sistema operativo del tuo telefono sia sempre aggiornato con le ultime patch di sicurezza.

HackRead