La falla de la herramienta de rooteo KernelSU para Android permite el control total del dispositivo

El equipo zLabs de Zimperium descubre una falla de seguridad crítica en la popular herramienta de rooteo de Android, KernelSU v0.5.7. Descubre cómo esta vulnerabilidad podría permitir a los atacantes obtener acceso root completo y comprometer tu dispositivo.

La firma de seguridad móvil Zimperium ha expuesto una grave vulnerabilidad en una herramienta popular para rootear dispositivos Android. La investigación , realizada por el equipo zLabs de Zimperium y compartida con Hackread.com, revela una falla crítica en KernelSU, un framework que otorga a los usuarios un control total sobre sus teléfonos. Esta vulnerabilidad podría permitir que una aplicación maliciosa controle completamente un dispositivo, otorgando a un atacante acceso total a datos personales y controles del sistema.

Para tu información, rootear es el proceso de obtener acceso administrativo al sistema operativo de un teléfono. A menudo lo realizan usuarios que desean personalizar sus dispositivos más allá de lo permitido. Frameworks como KernelSU, APatch y Magisk utilizan un método llamado parcheo de kernel para lograrlo.

Esto implica modificar el sistema central de un dispositivo, o kernel, para crear una conexión con una aplicación que gestiona estos permisos especiales. Sin embargo, según la investigación de Zimperium, este potente método también puede generar importantes riesgos de seguridad si no se diseña con cuidado.

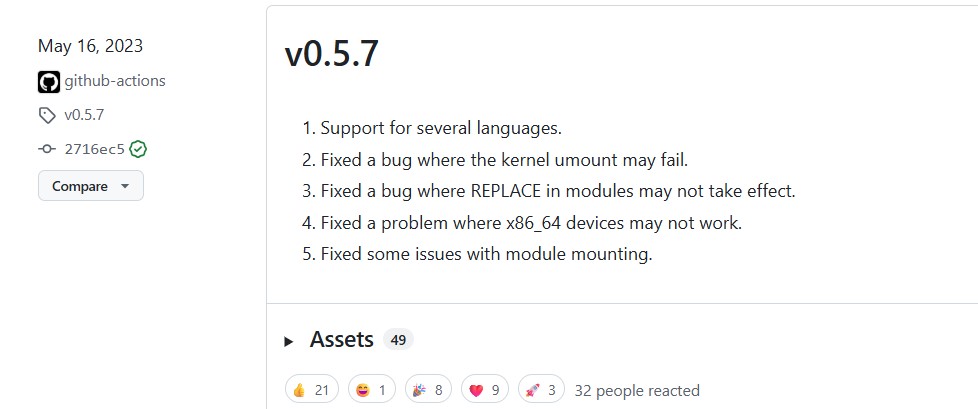

El problema específico se encontró en la versión 0.5.7 de KernelSU . Para garantizar que solo la aplicación correcta pueda usar sus potentes funciones, la herramienta de rooteo debe comprobar varios aspectos. Una comprobación clave es confirmar la firma digital de la aplicación de administración, que es como un sello oficial de aprobación. El equipo de zLabs de Zimperium detectó una falla en esta comprobación.

La herramienta examinaría el primer archivo de aplicación que encontrara en una lista específica para verificar la firma. Los atacantes podrían engañar al sistema modificando el orden de esta lista. Una aplicación maliciosa podría empaquetar una copia de la aplicación oficial del administrador KernelSU y abrirla de forma que apareciera primero en la lista. Esto engañaría al sistema haciéndole creer que la aplicación del atacante es legítima, otorgándole acceso root completo.

El ataque podría ocurrir al iniciar un dispositivo. Si la aplicación de un atacante se carga antes que la aplicación del administrador de KernelSU, podría usar este truco para obtener acceso root antes de que se implementen las protecciones de seguridad. Una vez que un atacante tiene este nivel de control, puede hacer prácticamente cualquier cosa en el dispositivo, incluyendo robar datos confidenciales, instalar malware o modificar la configuración de seguridad.

Los investigadores de Zimperium observaron que se han encontrado vulnerabilidades similares en otras herramientas de rooteo como APatch y Magisk. Esto significa que se trata de un problema creciente, especialmente porque los atacantes se centran cada vez más en los dispositivos móviles para acceder a las redes empresariales y robar información.

La forma más segura de proteger su dispositivo móvil es evitar por completo el uso de herramientas de rooteo y asegurarse de que el sistema operativo de su teléfono esté siempre actualizado con los últimos parches de seguridad.

HackRead