Hackerlar Tarafından Kimlik Avı Saldırılarında Kötüye Kullanılan 20 Üst Düzey Alan Adı

Kimlik avı saldırganları, yönlendirmeleri gizlemek, kimlik bilgilerini çalmak ve algılamayı atlatmak için .li, .es ve .dev gibi TLD'leri kötüye kullanır. 2025'te ANY.RUN tarafından işaretlenen en iyi alan adlarına bakın.

Bazı kimlik avı sitelerinin süslü numaralara ihtiyacı yoktur, sadece doğru alan adı yeterlidir. Ve bunu her zaman çok geç olana kadar fark edemezsiniz.

Bilgisayar korsanları, .com, .ru veya .dev gibi belirli Üst Düzey Alan Adlarını (TLD'ler) kötüye kullanmada ustalaştı ve kimlik avı sayfaları, sahte oturum açma portalları veya kötü amaçlı yazılım yönlendirmeleri barındırdı. Birçok TLD meşru amaçlar için kullanılırken, diğerleri kullanıcıları hassas bilgileri teslim etmeye kandırmak için tekrar tekrar istismar ediliyor.

ANY.RUN'dan gelen son deneme alanı verileri, 2025 yılında kimlik avı kampanyalarında en sık kullanılan 20 TLD'yi vurgulamaktadır. Bu alan adları, sahte teslimat dolandırıcılıkları, kimlik bilgisi toplama sayfaları ve çok aşamalı yönlendirme zincirlerinin merkezinde yer almaktadır.

ANY.RUN'ın 2025 verilerine göre, .li etki alanı, oran olarak kimlik avı kötüye kullanımında 1 numarada yer alıyor. Gözlemlenen .li etki alanlarının %57'si kötü amaçlı olarak işaretlendi. Ancak burada bir sorun var: birçoğu kimlik avı içeriğini doğrudan barındırmıyor. Bunun yerine, .li yaygın olarak bir yönlendirici olarak kullanılıyor; şüphelenmeyen kullanıcıları sahte oturum açma sayfalarına, kötü amaçlı yazılım indirmelerine veya kimlik bilgisi toplama sitelerine gönderen bir aracı.

Kimlik avı zincirlerindeki bu dolaylı roller, tespit araçları tarafından sıklıkla fark edilmez ve bu da .li'yi birçok saldırıda sessiz ama tehlikeli bir kolaylaştırıcı haline getirir.

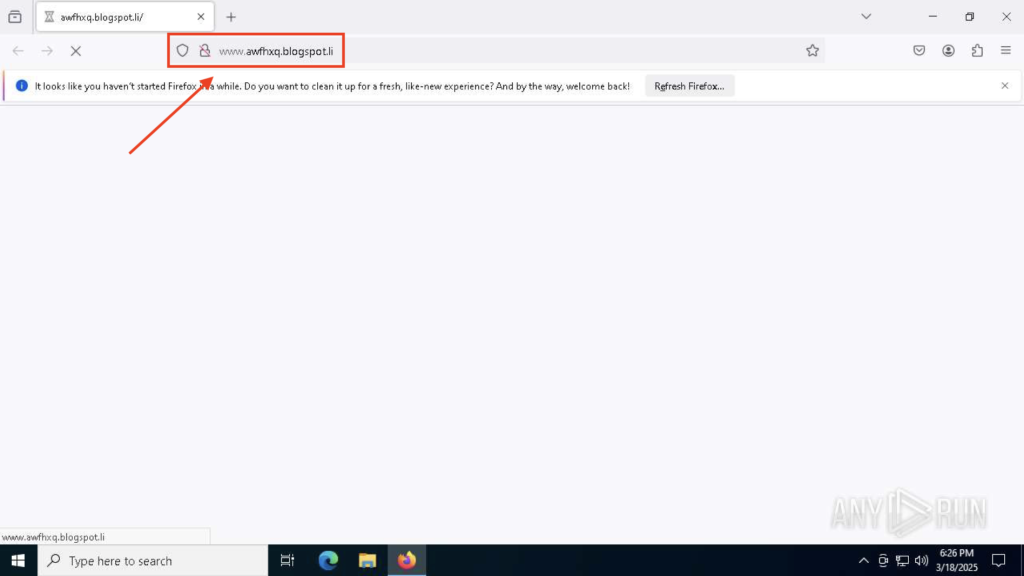

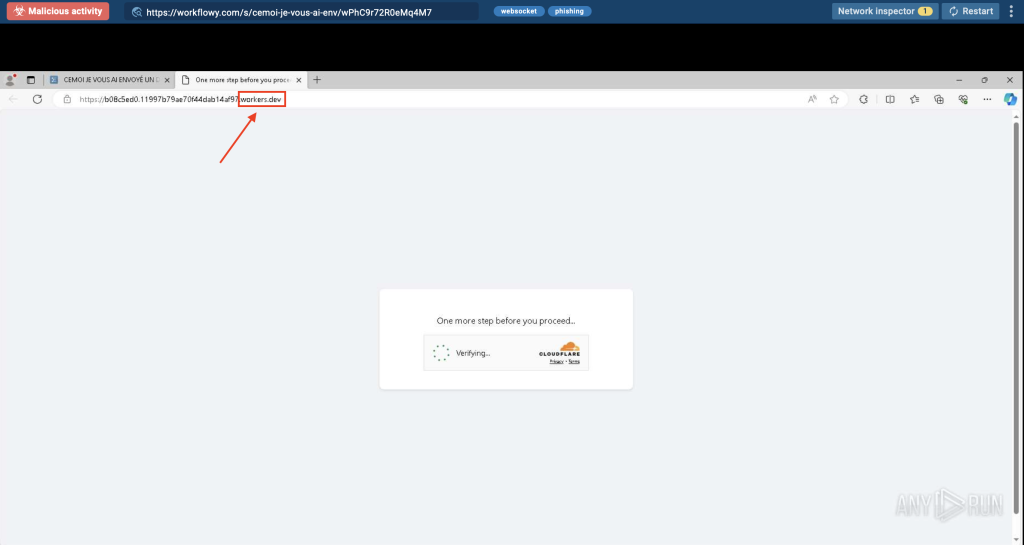

Örneğin, bu ANY.RUN analiz oturumunda, bir .li etki alanını eylem halinde görüyoruz. İlk bakışta zararsız görünüyor.

Tarayıcı yüklenir yüklenmez, .li alan adından aynı adı taşıyan .com sürümüne sessizce yönlendiriliyor ve sonunda kripto madenciliği dolandırıcılığına bağlı bir kimlik avı sayfasına ulaşana kadar meşruiyet duygusunu koruyor.

Göz alıcı bir kötü amaçlı yazılım veya belirgin bir uyarı işareti yok; yalnızca kullanıcıyı saldırganın kontrolündeki bir siteye yönlendiren hızlı ve görünmez bir geçiş var.

Bu tür yönlendirme taktiği .li'yi özellikle kaygan hale getirir. Ancak, analistlerin her yönlendirmeyi gerçek zamanlı olarak izleyebildiği, gizli kimlik avı yollarını ortaya çıkarabildiği ve kullanıcılar bağlantıya tıklamadan önce kritik IOC'leri çıkarabildiği ANY.RUN sanal alanının içinde kolayca fark edilebilir. Kötü amaçlı içerik genellikle bir sıçrama ötede yaşadığından, yalnızca alan adı kara listelerine veya statik taramalara güvenen araçlar bunu sıklıkla kaçırır.

| Tam yönlendirme yolları, davranış izleri ve gerçek zamanlı analiz ile kimlik avı araştırmaları üzerinde kontrol sahibi olun. ANY.RUN ile analize başlayın . |

.li oran olarak listenin başında yer alsa da, saldırganlar tarafından kötüye kullanılan tek alan adı bölgesi olmaktan uzaktır. Birkaç tanesi, kimlik avı kampanyalarında yüksek sıklıkta ve tekrarlayan kullanım nedeniyle öne çıkmaktadır.

.es, İspanya'nın ülke kodu TLD'si, kimlik bilgisi dolandırıcılığı ve sahte teslimat dolandırıcılığı yapan saldırganlar için popüler bir tercih haline geldi. .es kullanan dolandırıcılık sayfaları genellikle Microsoft 365 veya posta kuryeleri gibi bilindik hizmetleri taklit ederek kullanıcıları oturum açma kimlik bilgilerini veya ödeme bilgilerini girmeye kandırır. Alan adları yerel ve güvenilir hissettirir ve bu da onları İspanyolca konuşan kullanıcılar için özellikle tehlikeli hale getirir.

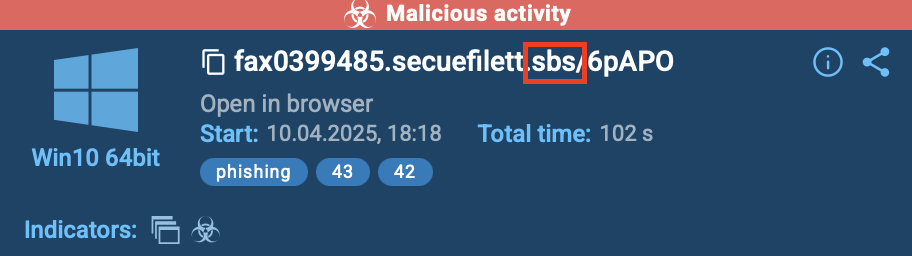

.sbs: Kimlik Bilgisi Toplama İçin Ucuz Alan Adları.sbs alan adlarının kaydedilmesi inanılmaz derecede ucuz olduğundan, saldırganlar bunları hızlı vuruşlu kimlik avı kampanyaları için kullanır. Bu alan adları genellikle sahte izleme sayfaları, acil ödeme talepleri barındırır veya her biri oturum açma bilgilerini veya kredi kartı numaralarını çalmak için tasarlanmış kurumsal portalları taklit eder. Girişe yönelik düşük bariyer, .sbs'yi tek kullanımlık kimlik avı altyapısı için tercih edilen bir yer haline getirir.

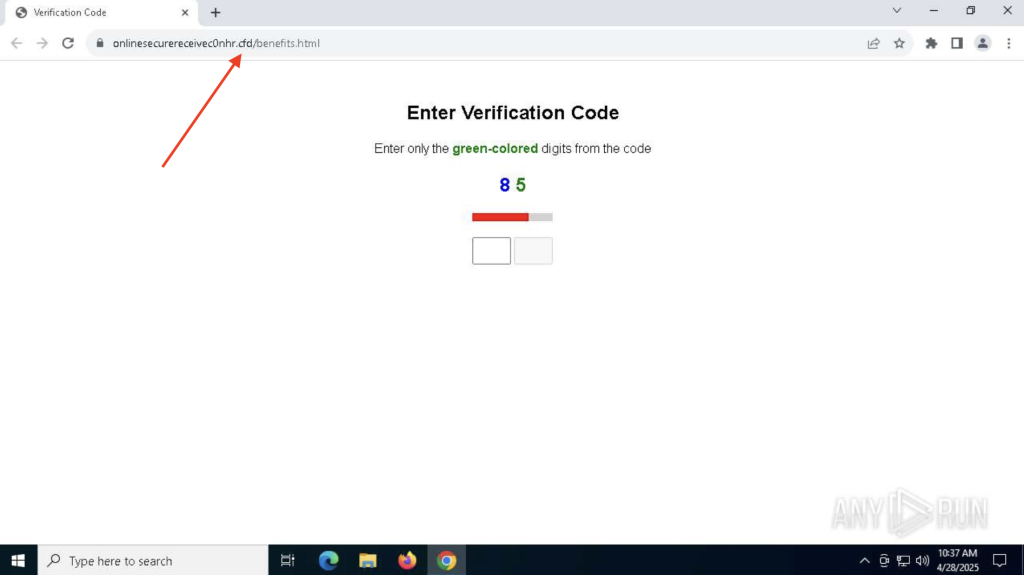

Başka bir bütçe TLD'si olan .cfd, belge paylaşımı veya hükümet portalları gibi görünen kimlik avı kitlerinde sıklıkla görülür. Bu siteler PDF görüntüleyicileri veya vergi formları gibi görünebilir ancak hassas bilgileri, genellikle kurumsal kimlik bilgilerini veya kimlik verilerini toplamak için tasarlanmıştır.

Markalama genel ve siteler tek kullanımlık olduğundan, saldırganlar bunları toplu olarak oluşturabilir.

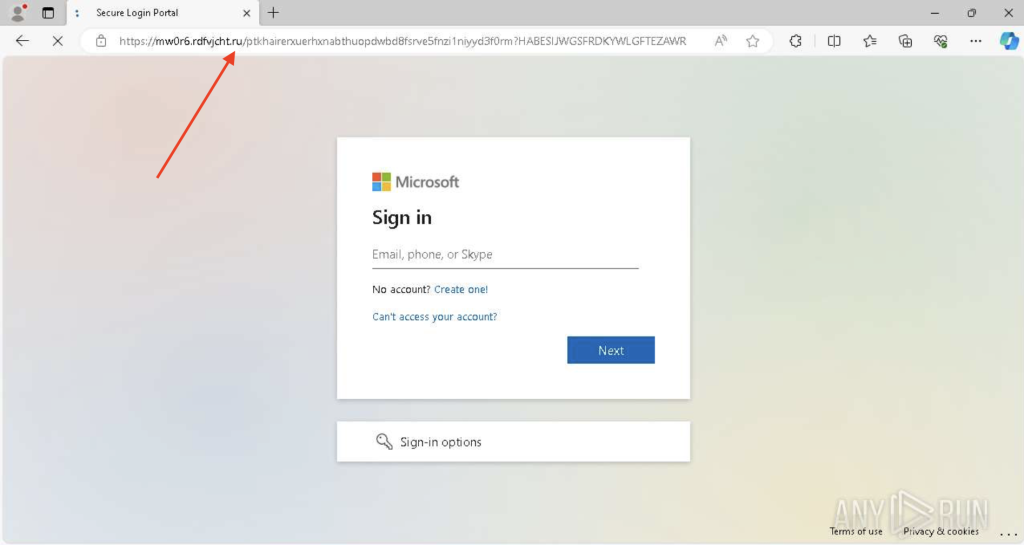

Meşru bir ülke kodu alanı olmasına rağmen, .ru kötü amaçlı kampanyalarda yaygın bir görüntü olmaya devam ediyor. Birçok kimlik avı aktörü, özellikle Rusya'daki veya yakınındaki kullanıcıları hedeflediklerinde, güvenilirlik duygusu katmak için bunu kullanıyor. Sahte giriş formları barındırmak veya yazılım indirmeleri olarak gizlenmiş kötü amaçlı yazılımları dağıtmak için sıklıkla kullanılır.

.dev alan adları genellikle pages.dev ve workers.dev gibi Google'ın barındırma hizmetlerine bağlıdır ve HTTPS ve temiz arayüzler aracılığıyla otomatik bir meşruiyet katmanı sağlar. Burada barındırılan kimlik avı sayfaları cilalı ve profesyonel görünebilir ve bu da onları teknoloji meraklısı kullanıcılar için bile gerçek hizmetlerden ayırt etmeyi zorlaştırır. Bu, .dev'i SaaS platformlarını veya bulut hizmetlerini taklit etmek için güçlü bir araç haline getirir.

ANY.RUN gibi etkileşimli sanal alanlar, güvenlik ekiplerinin şüpheli URL'leri güvenli bir şekilde patlatmasına, gerçek zamanlı yönlendirmeleri izlemesine ve ortaya çıktıkça kimlik avı davranışını açığa çıkarmasına olanak tanır. 40 saniyeden kısa sürede verilen kararlarla, analistler bir etki alanının iyi huylu, kötü niyetli veya daha geniş bir kampanyanın parçası olup olmadığını hızla anlayabilir.

SOC ekipleri için temel faydalar:

- Tam yönlendirme zincirlerini izleyin – İlk alan adı zararsız görünse veya kısa bir bağlantının arkasında gizlenmiş olsa bile her sıçramayı izleyin.

- Kimlik avı kitlerini, kimlik hırsızlarını ve dolandırıcılık sayfalarını açığa çıkarın – Form yakalamaları, sahte oturum açma akışları ve enjekte edilen komut dosyaları dahil olmak üzere kimlik avı davranışını eylem halinde görün.

- IOC'leri ve eserleri otomatik olarak çıkarın – Alan adlarını, URL'leri, IP'leri, bırakılan dosyaları ve daha fazlasını manuel olarak araştırma yapmadan alın.

- Soruşturma süresini ve yanlış pozitifleri azaltın – Daha hızlı, daha güvenilir kararlar almak için davranışa dayalı kararları kullanın.

- Platformlar arası kimlik avı sayfalarını inceleyin – Windows, Android, Linux ve web ortamlarını hedef alan tehditleri tek bir arayüzden belirleyin.

- Gerçek kullanıcı davranışını simüle edin – Yönlendirmeler, açılır pencereler veya sahte oturum açma istemleri gibi gizli eylemleri tetiklemek için kimlik avı sayfalarıyla etkileşim kurun.

- Anında paylaşılabilir raporlar oluşturun – Olay yanıtlama, ekip devir teslimleri veya müşteri bildirimleri için kanıtları ve IOC açısından zengin raporları dışa aktarın.

HackRead