BADBOX 2.0, Dünya Çapında Android IoT Cihazlarında Önceden Yüklü Olarak Bulundu

Android tabanlı yeni bir kötü amaçlı yazılım serisi olan BADBOX 2.0, günlük akıllı cihazları, çoğu zaman kullanıcıların evlerine bile ulaşmadan bir botnet'e dönüştürüyor. FBI, bu kötü amaçlı yazılımı küresel bir tehdit olarak işaretledi ve Point Wild'ın Lat61 Tehdit İstihbarat Ekibi'nin son analizi, 222 ülke ve bölgede 1 milyondan fazla cihazın halihazırda tehlikeye atıldığını ortaya koyuyor.

Dr. Zulfikar Ramzan liderliğindeki Lat61 ekibi, enfeksiyon zincirinin temeline indi: cihaz yazılımının derinliklerine yerleştirilmiş libanl.so adlı yerel bir arka kapı kütüphanesi. Kötü amaçlı yazılım, fabrika ayarlarına sıfırlama işlemlerinden sağ çıkmak, gizli operasyonlar gerçekleştirmek ve gizli reklam tıklama etkinliği yoluyla kâr elde etmek üzere tasarlandı.

BADBOX 2.0'ı özellikle tehlikeli kılan şey, yayılma şeklidir. Sadece kötü amaçlı indirmeler veya sahte uygulamalar aracılığıyla yayılmaz. Enfekte olmuş cihazların çoğu, fabrikadan çıktığı andan itibaren kötü amaçlı yazılımla önceden yüklenmiş veya önceden yüklenmiş olarak gelir. Bu, kullanıcıların yeni bir cihazı açtıkları andan itibaren savunmasız oldukları anlamına gelir.

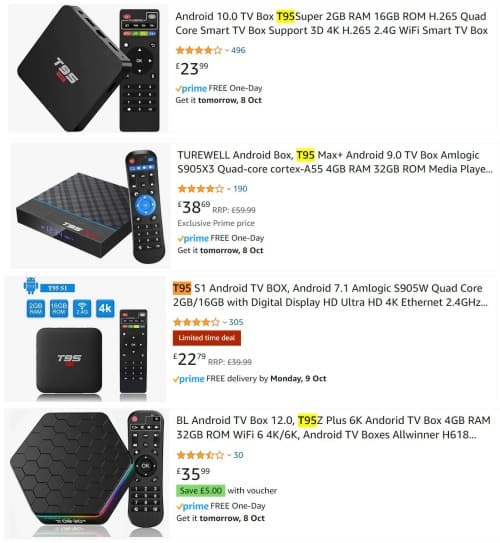

BADBOX ilk olarak Ekim 2023'te, ev ağlarını tehlikeye atan düşük maliyetli Android TV kutularında tespit edildi . Son saldırıda da kurbanların çoğu, genellikle çevrimiçi pazaryerlerinden ve bazı durumlarda Amazon'dan satın alınan, jenerik marka akıllı TV'ler, yayın kutuları, dijital projektörler veya tabletler gibi düşük maliyetli Android tabanlı IoT cihazlarının kullanıcılarıydı. Bu cihazlar genellikle denetimsiz tedarik zincirleri aracılığıyla üretiliyor ve uygun güvenlik kontrolleri yapılmadan dünya çapında gönderiliyor.

BADBOX 2.0 etkinleştirildiğinde, cihazı bir konut proxy ağındaki bir düğüme dönüştürür. Bu düğümler daha sonra, tıklama dolandırıcılığı, kimlik bilgisi doldurma ve diğer siber saldırı türleri sırasında izlerini gizlemek için bunları kullanan suç örgütlerine satılır.

Point Wild'ın Hackread.com ile paylaştığı blog yazısına göre analistlerin belirlediği temel bileşenler şunlar:

- libanl.so : Önyükleme sırasında kötü amaçlı yazılım modüllerini tetikleyen yerel bir arka kapı

- p.jar ve q.jar : Yeni yükleri indirmek ve kalıcılığı sağlamaktan sorumlu Java modülleri

- com.hs.app : Arka kapıyı yükleyen sistem düzeyinde bir Android uygulaması

- catmore88(.)com ve ipmoyu(.)com : Enfekte cihazlarla iletişim kurmak için kullanılan komuta ve kontrol (C2) etki alanları

Kötü amaçlı yazılım, arka planda sessizce çalışabiliyor. Kurbanlar, yüksek CPU kullanımı, aşırı ısınma, yavaş performans veya alışılmadık internet trafiği gibi belirtileri yalnızca cihaz boştayken fark edebilir.

Point Wild'ın telemetrisi, enfeksiyonların 222'den fazla ülkeye yayıldığını ve çoğunun anında gerçekleştiğini gösteriyor. Kullanıcıların herhangi bir şey indirmesine veya kötü amaçlı bir bağlantıya tıklamasına gerek yok. Cihazı takmak bile bir botnet'in parçası olmak için yeterli.

Daha da kötüsü, tasarım, kullanıcının bilgisi olmadan kalıcı erişime, uzak sunucularla şifrelenmiş iletişime ve görünmez reklam tıklama modülleri aracılığıyla gelir elde etmeye olanak sağlıyor.

Cihazınız yavaşlıyorsa, beklenmedik şekilde ısınıyorsa veya boştayken bile alışılmadık internet etkinliği belirtileri gösteriyorsa, virüs bulaşmış olabilir. Diğer tehlike işaretleri arasında Google Play Protect'in devre dışı bırakılması veya tamamen kaybolması, bilinmeyen uygulamaların kendiliğinden ortaya çıkması veya cihazın doğrulanmış bir ürün yazılımı olmayan, markasız bir üreticiye ait olması yer alır. Bu belirtiler, arka planda sessizce çalışan BADBOX 2.0 gibi kötü amaçlı yazılımlara işaret edebilir.

Kullanıcılar ayrıca bilinmeyen satıcılardan markasız veya aşırı ucuz cihazlar satın almaktan kaçınmalıdır. Sürekli ürün yazılımı desteği sunan ve net güvenlik belgeleri yayınlayan üreticileri tercih edin.

Unutmayın, BADBOX 2.0 sıradan bir kötü amaçlı yazılım değil. Ucuz tüketici cihazlarını sessizce siber suçlular için birer araca dönüştüren ve bunları dolandırıcılık ve diğer saldırılar için kiralayan büyük ve koordineli bir operasyonun parçası.

Arkasındaki gruplar muhtemelen Çin merkezli ve onu özellikle tehlikeli kılan şey, ne kadar derine yerleşmiş olduğu. Kötü amaçlı yazılım genellikle üretim sırasında önceden yüklendiği için, tespit edilmesi veya kaldırılması, tipik enfeksiyonlarla başa çıkmaktan çok daha zordur.

HackRead