20 nomes de domínio de nível superior usados por hackers em ataques de phishing

Criminosos de phishing usam TLDs como .li, .es e .dev para ocultar redirecionamentos, roubar credenciais e contornar a detecção. Veja os principais domínios sinalizados pela ANY.RUN em 2025.

Alguns sites de phishing não precisam de truques sofisticados, apenas do nome de domínio certo. E você nem sempre os perceberá até que seja tarde demais.

Hackers se tornaram especialistas em explorar domínios de primeiro nível (TLDs), como .com, .ru ou .dev, para hospedar páginas de phishing, portais de login falsos ou redirecionamentos de malware. Embora muitos TLDs sejam usados para fins legítimos, outros são repetidamente explorados para induzir os usuários a fornecer informações confidenciais.

Dados recentes de sandbox do ANY.RUN destacam os 20 TLDs mais frequentemente usados em campanhas de phishing em 2025. Esses domínios são essenciais para golpes de entrega falsa, páginas de coleta de credenciais e cadeias de redirecionamento em vários estágios.

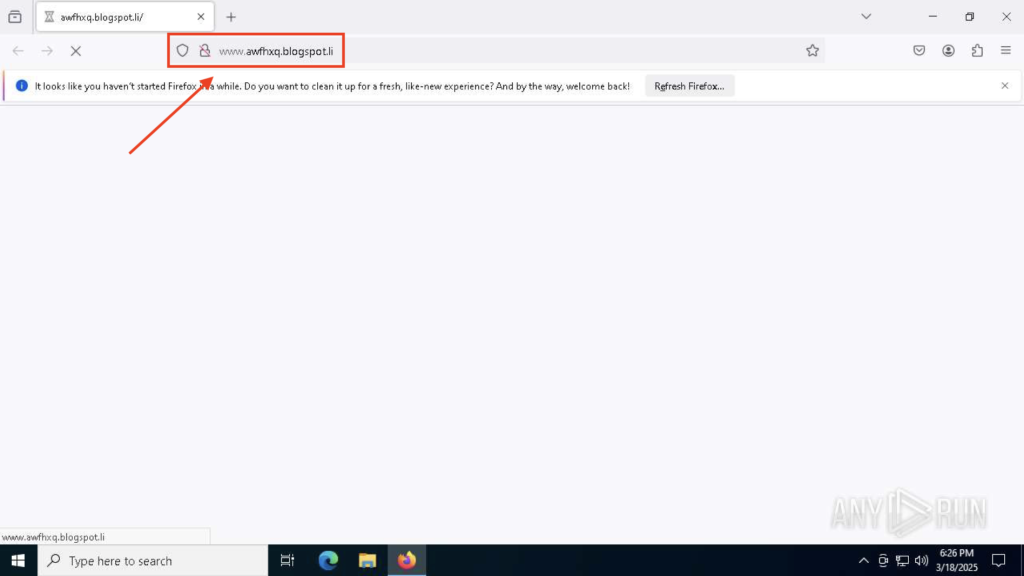

De acordo com dados de 2025 da ANY.RUN, o domínio .li ocupa o primeiro lugar em abuso de phishing por proporção. Um número alarmante de 57% dos domínios .li observados foram sinalizados como maliciosos. Mas aqui está a diferença: muitos deles não hospedam conteúdo de phishing diretamente. Em vez disso, o .li é amplamente utilizado como um redirecionador; um intermediário que envia usuários desavisados para páginas de login falsas, downloads de malware ou sites de coleta de credenciais.

Essas funções indiretas nas cadeias de phishing muitas vezes passam despercebidas pelas ferramentas de detecção, tornando o .li um facilitador silencioso, mas perigoso, em muitos ataques.

Por exemplo, nesta sessão de análise do ANY.RUN, vemos um domínio .li em ação. À primeira vista, parece inofensivo.

Assim que carrega, o navegador é redirecionado silenciosamente do domínio .li para uma versão .com de mesmo nome, mantendo uma sensação de legitimidade antes de finalmente chegar a uma página de phishing vinculada a um golpe de mineração de criptomoedas.

Não há nenhum malware chamativo ou sinal de alerta óbvio, apenas uma mudança rápida e invisível que leva o usuário a um site controlado pelo invasor.

Esse tipo de tática de redirecionamento torna o .li especialmente escorregadio. Mas ele pode ser facilmente detectado dentro da sandbox ANY.RUN, onde analistas podem rastrear cada redirecionamento em tempo real , descobrir caminhos de phishing ocultos e extrair IOCs críticos antes mesmo que os usuários cliquem no link. Como o conteúdo malicioso geralmente está a um passo de distância, ferramentas que dependem apenas de listas negras de domínio ou varreduras estáticas frequentemente o deixam passar.

| Assuma o controle sobre investigações de phishing com caminhos de redirecionamento completos, rastros de comportamento e análise em tempo real. Comece a analisar com ANY.RUN . |

Embora .li esteja no topo da lista em proporção, está longe de ser a única zona de domínio sendo mal utilizada por invasores. Várias outras se destacam pela alta frequência e uso recorrente em campanhas de phishing .

.es, o TLD com código de país da Espanha, tornou-se uma escolha popular para invasores que realizam golpes de phishing de credenciais e entregas falsas. Páginas de phishing que usam .es frequentemente imitam serviços conhecidos como o Microsoft 365 ou serviços de entrega postal, enganando os usuários e fazendo-os inserir suas credenciais de login ou informações de pagamento. Os domínios parecem locais e confiáveis, o que os torna especialmente perigosos para usuários que falam espanhol.

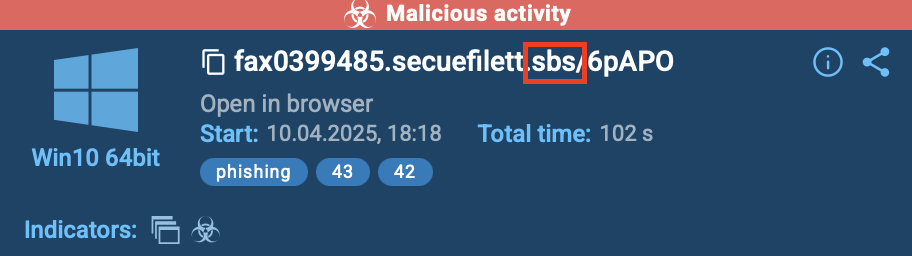

.sbs: Domínios baratos para coleta de credenciaisComo os domínios .sbs são incrivelmente baratos para registrar, os invasores os utilizam para campanhas de phishing de ação rápida. Esses domínios costumam hospedar páginas de rastreamento falsas, solicitações de pagamento urgentes ou se passar por portais corporativos, todos criados para roubar detalhes de login ou números de cartão de crédito. A baixa barreira de entrada torna o .sbs uma opção ideal para infraestruturas de phishing descartável.

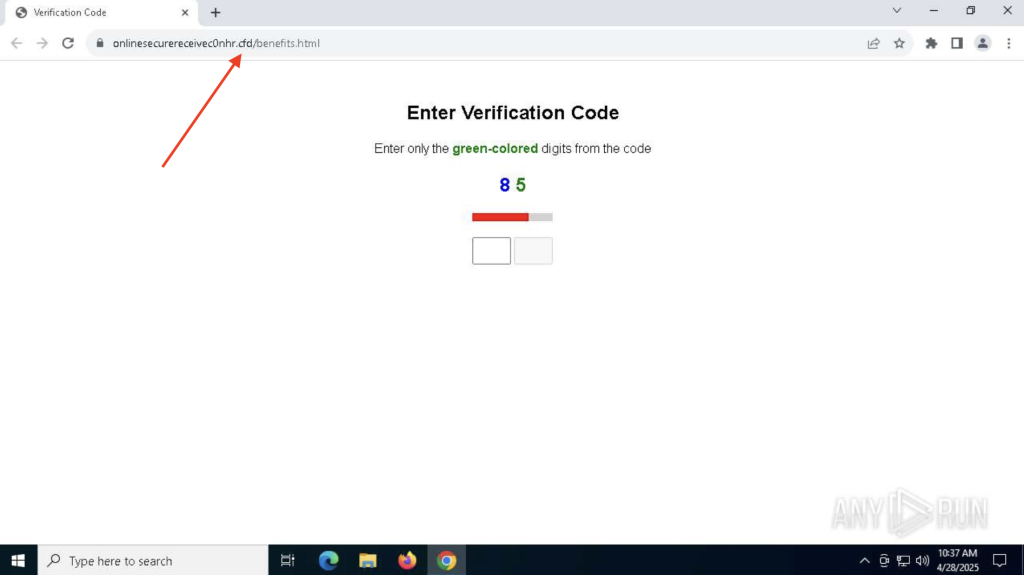

Outro TLD de baixo custo, .cfd, aparece com frequência em kits de phishing se passando por portais governamentais ou de compartilhamento de documentos. Esses sites podem parecer visualizadores de PDF ou formulários fiscais, mas são projetados para coletar informações confidenciais, geralmente credenciais corporativas ou dados de identidade.

Como a marca é genérica e os sites são descartáveis, os invasores podem criá-los em massa.

Apesar de ser um domínio legítimo de código de país, .ru continua sendo uma presença comum em campanhas maliciosas. Muitos phishingers o utilizam para dar credibilidade, especialmente quando visam usuários na Rússia ou em regiões próximas. É frequentemente usado para hospedar formulários de login falsos ou distribuir malware disfarçado de downloads de software.

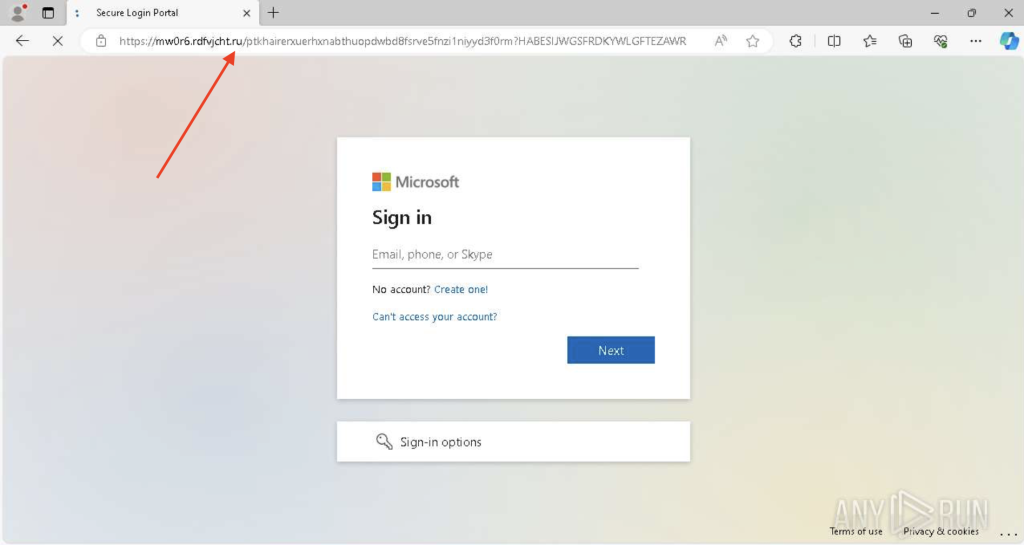

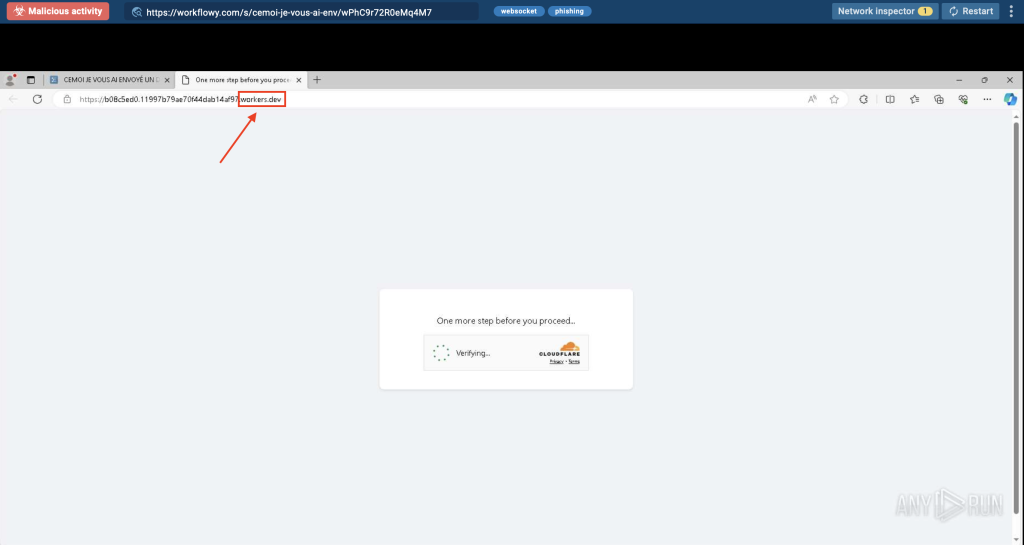

Domínios .dev costumam estar vinculados aos serviços de hospedagem do Google, como pages.dev e workers.dev, o que lhes confere uma camada automática de legitimidade por meio de HTTPS e interfaces limpas. Páginas de phishing hospedadas aqui podem parecer refinadas e profissionais, dificultando sua diferenciação de serviços reais, mesmo para usuários com conhecimento em tecnologia. Isso torna o .dev uma ferramenta poderosa para se passar por plataformas SaaS ou serviços em nuvem.

Sandboxes interativos como o ANY.RUN permitem que equipes de segurança detonem URLs suspeitas com segurança, monitorem redirecionamentos em tempo real e exponham comportamentos de phishing à medida que eles se desenvolvem. Com vereditos em menos de 40 segundos, os analistas podem entender rapidamente se um domínio é benigno, malicioso ou parte de uma campanha mais ampla.

Principais benefícios para equipes SOC:

- Rastreie cadeias de redirecionamento completas – Siga cada salto, mesmo quando o domínio inicial parece inofensivo ou mascarado atrás de um link curto.

- Descubra kits de phishing, ladrões de credenciais e páginas fraudulentas – Veja o comportamento de phishing em ação, incluindo capturas de formulários, fluxos de login falsos e scripts injetados.

- Extraia IOCs e artefatos automaticamente – Obtenha nomes de domínio, URLs, IPs, arquivos descartados e muito mais sem necessidade de escavação manual.

- Reduza o tempo de investigação e os falsos positivos – Use veredictos baseados em comportamento para tomar decisões mais rápidas e confiantes.

- Inspecione páginas de phishing em todas as plataformas – Identifique ameaças direcionadas a ambientes Windows, Android, Linux e web a partir de uma única interface.

- Simule o comportamento real do usuário – Interaja com páginas de phishing para acionar ações ocultas, como redirecionamentos, pop-ups ou prompts de login falsos.

- Gere relatórios compartilháveis instantaneamente – Exporte evidências e relatórios ricos em COI para resposta a incidentes, transferências de equipe ou notificações ao cliente.

HackRead