Une faille dans l'outil de rootage Android KernelSU permet une prise de contrôle complète de l'appareil

L'équipe zLabs de Zimperium a découvert une faille de sécurité critique dans KernelSU v0.5.7, le célèbre outil de rootage Android. Découvrez comment cette vulnérabilité pourrait permettre à des attaquants d'obtenir un accès root complet et de compromettre votre appareil.

L'entreprise de sécurité mobile Zimperium a révélé une grave vulnérabilité dans un outil populaire utilisé pour rooter les appareils Android. L' étude , menée par l'équipe zLabs de Zimperium et partagée avec Hackread.com, révèle une faille critique dans KernelSU, un framework qui offre aux utilisateurs un contrôle approfondi de leurs téléphones. Cette faiblesse pourrait permettre à une application malveillante de prendre le contrôle total d'un appareil, donnant ainsi à un attaquant un accès complet aux données personnelles et aux commandes du système.

Pour information, le rootage est le processus permettant d'obtenir un accès administrateur au système d'exploitation d'un téléphone. Il est souvent utilisé par les utilisateurs souhaitant personnaliser leur appareil au-delà des limites habituelles. Des frameworks comme KernelSU, APatch et Magisk utilisent une méthode appelée « kernel patching » pour y parvenir.

Cela implique de modifier le noyau d'un appareil pour créer une connexion à une application gérant ces autorisations spéciales. Cependant, selon les recherches de Zimperium, cette méthode puissante peut également entraîner des risques de sécurité majeurs si elle n'est pas conçue avec soin.

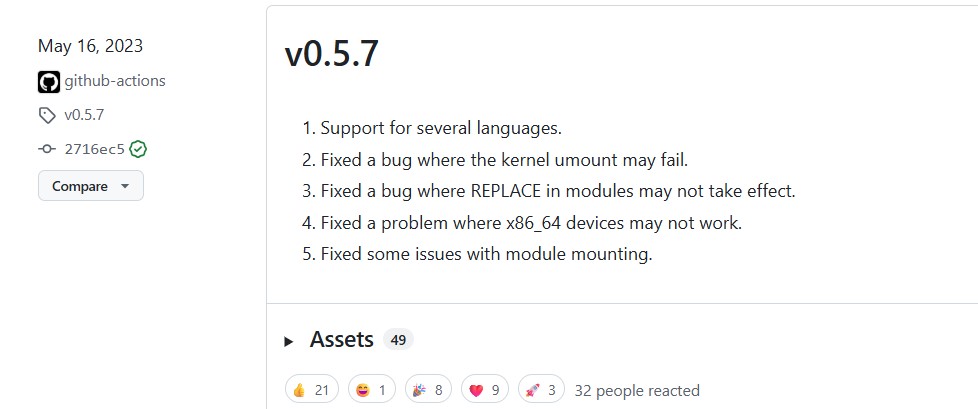

Le problème spécifique a été découvert dans la version 0.5.7 de KernelSU . Pour garantir que seule l'application concernée puisse utiliser ses puissantes fonctionnalités, l'outil de rooting est censé vérifier plusieurs éléments. L'une des vérifications clés consiste à confirmer la signature numérique de l'application de gestion, qui constitue une sorte de label de qualité officiel. L'équipe zLabs de Zimperium a constaté que cette vérification était défectueuse.

L'outil examinait le premier fichier d'application trouvé dans une liste spécifique pour en vérifier la signature. Les attaquants pouvaient tromper le système en modifiant l'ordre de cette liste. Une application malveillante pouvait intégrer une copie de l'application officielle du gestionnaire KernelSU et l'ouvrir de manière à apparaître en premier dans la liste. Cela trompait le système en lui faisant croire que l'application de l'attaquant était légitime, lui accordant ainsi un accès root complet.

L'attaque peut se produire au démarrage de l'appareil. Si l'application d'un attaquant se charge avant la véritable application KernelSU Manager, il pourrait utiliser cette astuce pour obtenir un accès root avant la mise en place des protections de sécurité. Une fois ce niveau de contrôle atteint, un attaquant peut effectuer presque toutes les opérations sur l'appareil, y compris voler des données sensibles, installer des logiciels malveillants ou modifier les paramètres de sécurité.

Les chercheurs de Zimperium ont constaté que des faiblesses similaires ont été découvertes dans d'autres outils de rooting comme APatch et Magisk. Cela signifie qu'il s'agit d'un problème croissant, d'autant plus que les attaquants se concentrent de plus en plus sur les appareils mobiles pour s'infiltrer dans les réseaux d'entreprise et voler des informations.

Le moyen le plus sûr de protéger votre appareil mobile est d'éviter complètement d'utiliser des outils de rootage et de vous assurer que le système d'exploitation de votre téléphone est toujours à jour avec les derniers correctifs de sécurité.

HackRead